Home >> Blog >> 什麼是入侵檢測系統 IDS?

什麼是入侵檢測系統 IDS?

入侵檢測系統 (IDS) 是一種監控網絡流量以發現可疑活動並在發現此類活動時發出警報的系統。

雖然異常檢測和報告是 IDS 的主要功能,但一些入侵檢測系統能夠在檢測到惡意活動或異常流量時採取行動,包括阻止來自可疑 Internet 協議 (IP) 地址的流量。

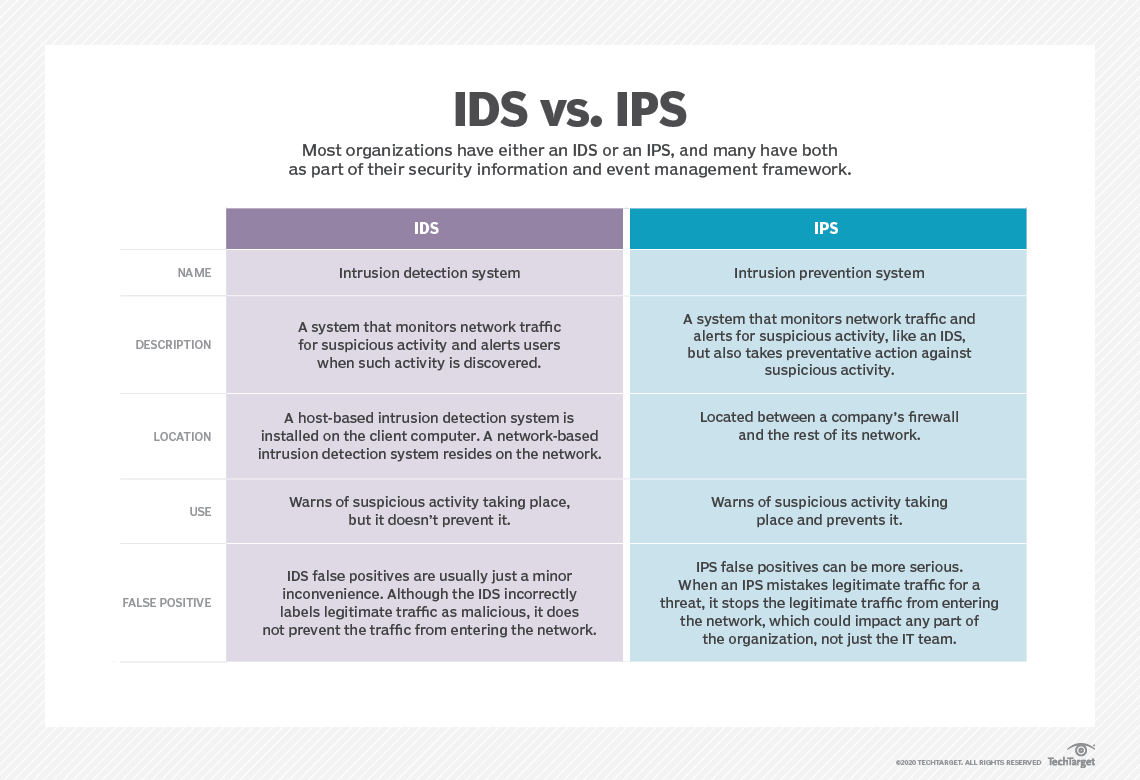

IDS 可以與入侵防禦系統 ( IPS ) 進行對比,IPS 像 IDS 一樣監控網絡資料包是否存在潛在的破壞性網絡流量,但其主要目標是在檢測到威脅后防止威脅,而不是主要檢測和記錄威脅。

入侵檢測系統如何工作?

入侵檢測系統用於檢測異常情況,目的是在黑客對網絡造成真正破壞之前抓住他們。IDS 可以是基於網絡或基於主機的。基於主機的入侵檢測系統安裝在客戶端計算機上,而基於網絡的入侵檢測系統駐留在網絡上。

入侵檢測系統通過尋找已知攻擊的特徵或與正常活動的偏差來工作。這些偏差或異常被推上堆棧並在協議和應用層進行檢查。它們可以有效地檢測聖誕樹掃描和域名系統 ( DNS ) 中毒等事件。

IDS 可以實現為在客戶硬件上運行的軟體應用程序或網絡安全設備。基於雲的入侵檢測系統也可用於保護雲部署中的資料和系統。

不同類型的入侵檢測系統

IDS 有不同的風格,並使用不同的方法檢測可疑活動,包括以下方法:

- 網絡入侵檢測系統 (NIDS)部署在網絡中的一個或多個戰略點,它可以監控進出網絡上所有設備的入站和出站流量。

- 主機入侵檢測系統 (HIDS)在網絡中的所有計算機或設備上運行,可直接訪問 Internet 和企業內部網絡。與 NIDS 相比,HIDS 的優勢在於它可能能夠檢測到源自組織內部的異常網絡資料包或 NIDS 未能檢測到的惡意流量。HIDS 還可能能夠識別源自主機本身的惡意流量,例如當主機感染了惡意軟體並試圖傳播到其他系統時。

- 基於簽名的入侵檢測系統 (SIDS)監控通過網絡的所有資料包,並將它們與攻擊簽名或已知惡意威脅屬性的資料庫進行比較,就像防病毒軟體一樣。

- 基於異常的入侵檢測系統 (AIDS)監控網絡流量並將其與已建立的基線進行比較,以確定網絡在帶寬、協議、端口和其他設備方面的正常情況。這種類型通常使用機器學習來建立基線和隨附的安全策略。然後,它會提醒 IT 團隊注意可疑活動和違反政策的行為。通過使用廣泛的模型而不是特定的特徵和屬性來檢測威脅,基於異常的檢測方法改進了基於特徵的方法的局限性,特別是在檢測新威脅方面。

從歷史上看,入侵檢測系統被分類為被動或主動。檢測到惡意活動的被動 IDS 會生成警報或日誌條目,但不會採取行動。活動的 IDS,有時稱為入侵檢測和預防系統(IDPS),會生成警報和日誌條目,但也可以配置為採取措施,例如阻止 IP 地址或關閉對受限資源的訪問。

Snort——使用最廣泛的入侵檢測系統之一——是一種開源、免費且輕量級的 NIDS,用於檢測新出現的威脅。Snort 可以在大多數 Unix 或 Linux 操作系統 (OS) 上編譯,也有適用於 Windows 的版本。

入侵檢測系統的能力

入侵檢測系統監控網絡流量,以檢測未經授權的實體何時執行攻擊。IDS 通過向安全專業人員提供以下部分或全部功能來做到這一點:

- 監控其他安全控制所需的路由器、防火牆、密鑰管理服務器和文件的運行,以檢測、防止或從網絡攻擊中恢復;

- 為管理員提供一種方法來調整、組織和理解相關的操作系統審計跟踪和其他難以跟踪或解析的日誌;

- 提供用戶友好的界面,以便非專業工作人員可以協助管理系統安全;

- 包括一個廣泛的攻擊特徵資料庫,可以匹配來自系統的資訊;

- 當 IDS 檢測到資料文件已被更改時識別和報告;

- 生成警報並通知安全已被破壞;和

- 通過阻止入侵者或阻止服務器來對入侵者做出反應。

入侵檢測系統的好處

入侵檢測系統為組織提供了多種好處,首先是識別安全事件的能力。IDS 可用於幫助分析攻擊的數量和類型。組織可以使用此資訊來更改其安全系統或實施更有效的控制。入侵檢測系統還可以幫助公司識別其網絡設備配置的錯誤或問題。然後可以使用這些指標來評估未來的風險。

入侵檢測系統還可以幫助企業達到法規遵從性。IDS 為公司提供了更大的網絡可見性,使其更容易滿足安全法規。此外,企業可以使用他們的 IDS 日誌作為文檔的一部分,以表明他們滿足某些合規性要求。

入侵檢測系統還可以改進安全響應。由於 IDS 傳感器可以檢測網絡主機和設備,它們還可以用於檢查網絡資料包中的資料,以及識別正在使用的服務的操作系統。使用 IDS 收集此資訊可能比手動普查連接系統更有效。

入侵檢測系統的挑戰

IDS 容易出現誤報——或誤報。因此,組織在首次安裝 IDS 產品時需要對其進行微調。這包括正確配置他們的入侵檢測系統,以識別他們網絡上的正常流量與潛在的惡意活動相比是什麼樣的。

然而,儘管它們導致效率低下,但誤報通常不會對實際網絡造成嚴重損害,而只會導致配置改進。

更嚴重的 IDS 錯誤是漏報,即 IDS 錯過了威脅並將其誤認為是合法流量。在錯誤的否定情況下,IT 團隊沒有跡象表明正在發生攻擊,並且通常直到網絡受到某種方式的影響之後才發現。IDS 對異常行為過度敏感並產生誤報總比不敏感而產生誤報要好。

由於惡意軟體正在發展並變得更加複雜,因此誤報正成為 IDS(尤其是 SIDS)的更大問題。很難檢測到可疑的入侵,因為新的惡意軟體可能不會顯示以前檢測到的 IDS 通常旨在檢測的可疑行為模式。因此,IDS 越來越需要盡快檢測新行為並主動識別新威脅及其規避技術。

IDS 與 IPS

IPS 類似於入侵檢測系統,但不同之處在於可以配置 IPS 以阻止潛在威脅。與入侵檢測系統一樣,IPS 可用於監控、記錄和報告活動,但它們也可以配置為在沒有系統管理員參與的情況下阻止威脅。IDS 只是對發生的可疑活動發出警告,但並不能阻止它。

IPS 通常位於SEO搜尋引擎優化公司的防火牆和其網絡的其餘部分之間,並且可能有能力阻止任何可疑的流量到達網絡的其餘部分。入侵防禦系統實時響應主動攻擊,並能主動捕捉防火牆或防病毒軟體可能漏掉的入侵者。

但是,組織應該小心使用 IPS,因為它們也容易出現誤報。IPS 誤報可能比 IDS 誤報更嚴重,因為 IPS 阻止合法流量通過,而 IDS 只是將其標記為潛在惡意。

對於大多數組織而言,將 IDS 或 IPS(通常兩者兼有)作為其安全資訊和事件管理 ( SIEM ) 框架的一部分已成為必需品。

幾家供應商將 IDS 和 IPS 集成在一個產品中 - 稱為統一威脅管理 ( UTM ) - 使組織能夠在其安全基礎架構中同時實施防火牆和系統。