Home >> Blog >> 簡單了解 ACL 訪問控制列表

訪問控制列表 ACL

什麼是訪問控制列表 ACL?

訪問控制列表 ACL 是一個規則列表,用於指定允許或拒絕哪些用戶或系統訪問特定對像或系統資源。訪問控制列表也安裝在路由器或交換機中,它們充當過濾器,管理哪些流量可以訪問網路。

當你在執行SEO優化的同時會執行許多指令與資源於伺服器上,每個系統資源都有一個標識其訪問控制列表的安全屬性。該列表包括每個可以訪問系統的用戶的條目。文件系統 ACL 最常見的權限包括讀取文件或目錄中的所有文件、寫入文件或執行文件(如果文件是可執行文件或程式)的能力。ACL 還內置在網路接口和操作系統 (OS) 中,包括 Linux 和 Windows。在電腦網路上,訪問控制列表用於禁止或允許某些類型的流量進入網路。他們通常根據流量的來源和目的地過濾流量。

訪問控制列表有什麼用途?

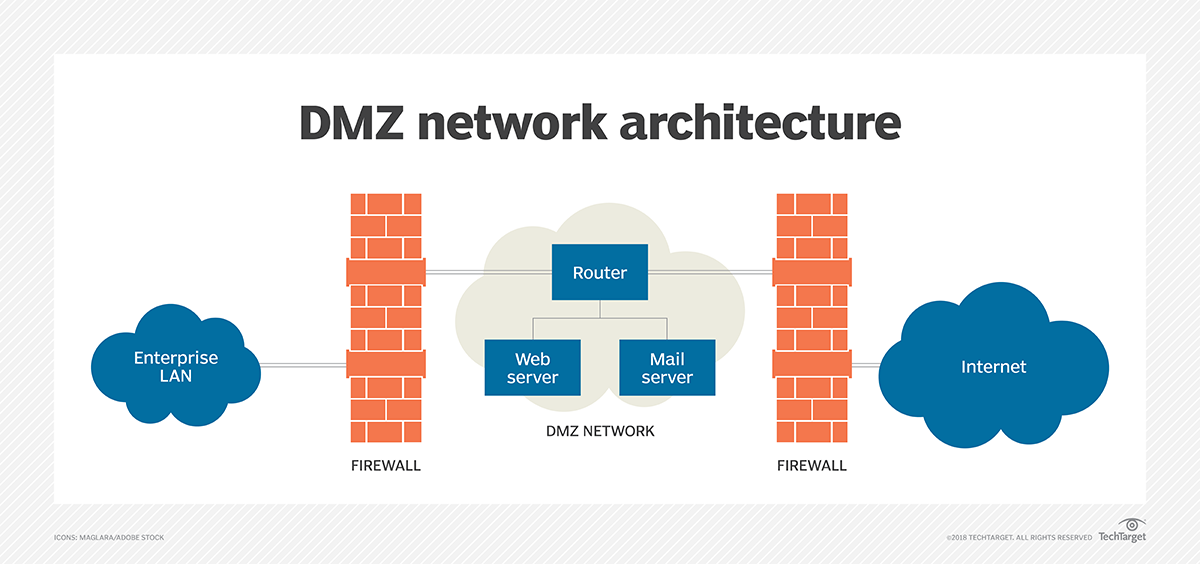

訪問控制列表用於控制對電腦系統或電腦網路的許可。它們用於過濾進出特定設備的流量。這些設備可以是充當網路開關的網路設備,也可以是用戶直接訪問的介面設備。

在電腦系統上,某些用戶具有不同級別的權限,具體取決於他們的角色。例如,以網路管理員身份登錄的用戶可能對敏感文件或其他資源具有讀取、寫入和編輯權限。相比之下,以訪客身份登錄的用戶可能只有讀取權限。

訪問控制列表可以幫助組織流量以提高網路效率,並使網路管理員能夠精細控制其電腦系統和網路上的用戶。ACL 還可用於通過阻止惡意流量來提高網路安全性。

ACL 如何工作?

每個 ACL 都有一個或多個訪問控制條目 (ACE),其中包含一個用戶或一組用戶的名稱。用戶也可以是角色名稱,例如程式設計師或測試員。對於這些用戶、組或角色中的每一個,訪問權限都在稱為訪問掩碼的位串中說明。通常,系統管理員或對象所有者為對象創建訪問控制列表。

訪問控制列表的類型

ACL 有兩種基本類型:

- 文件系統 ACL管理對文件和目錄的訪問。一旦系統被訪問,它們向操作系統提供建立系統用戶訪問權限及其權限的指令。

- 網路 ACL通過向網路交換機和路由器提供指令來管理網路訪問,這些指令指定允許與網路接口的流量類型。一旦進入網路,這些 ACL 還會指定用戶權限。網路管理員預定義了網路 ACL 規則。這樣,它們的功能類似於防火牆。

ACL 也可以按照它們識別流量的方式進行分類:

- 標準 ACL阻止或允許使用源IP地址的整個協議套件。

- 擴展 ACL根據一組更加差異化的特徵來阻止或允許網路流量,這些特徵包括源和目標IP 地址和端口號,而不僅僅是源地址。

使用 ACL 的好處

使用 ACL 有幾個好處,包括:

- 簡化的用戶識別。訪問控制列表簡化了識別用戶的方式。ACL 確保只有經過批准的用戶和流量才能訪問系統。

- 表現。與執行相同功能的其他技術相比,ACL 提供了性能優勢。它們直接在路由設備的轉發硬件上配置,因此訪問控制列表不會對路由設備產生負面的性能影響。將此與狀態檢查防火牆進行比較,後者是可能導致性能下降的單獨軟體。此外,控製網路流量使網路更加高效。

- 控制。ACL 可以讓管理員在網路中的許多不同點對網路上的用戶和流量權限進行更精細的控制。它們有助於控制對網路介面的訪問和內部網路之間的流量。

您可以在哪裡放置訪問控制列表?

訪問控制列表幾乎可以放置在任何安全或路由設備上,並且在網路的不同部分擁有多個 ACL 可能是有益的。

ACL 非常適合需要高速、高性能以及安全性的網路介面(如應用程式或伺服器)。

網路管理員可以根據網路架構選擇在網路中的不同點放置訪問控制列表。ACL 通常放置在網路的邊緣路由器上,因為它們與公共 Internet 接壤。這使 ACL 有機會在流量到達網路的其餘部分之前對其進行過濾。

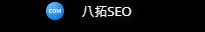

具有 ACL 的邊緣路由器可以放置在網際網路和網路其餘部分之間的非軍事區 ( DMZ ) 中。DMZ 是一個緩衝區,帶有一個面向外部的路由器,可提供來自所有外部網路的一般安全性。它還具有將 DMZ 與受保護網路分開的內部路由器。

DMZ 可能包含不同的網路資源,如應用伺服器、Web 伺服器、域名伺服器或虛擬專用網路。路由設備上 ACL 的配置是不同的,這取決於其背後的設備以及需要訪問這些設備的用戶類別。

訪問控制列表的組成部分

ACL 條目由幾個不同的組件組成,這些組件指定 ACL 如何處理不同的流量類型。常見 ACL 組件的一些示例包括:

- 序列號。序列號顯示 ACL 條目中對象的身份。

- ACL 名稱。這使用名稱而不是數字來標識 ACL。一些 ACL 允許數字和字母。

- 註釋。一些 ACL 允許用戶添加註釋,這是對 ACL 條目的額外描述。

- 網路協議。這使管理員能夠允許或拒絕基於網路協議的流量,例如 IP、Internet 控制消息協議、TCP、用戶數據報協議或NetBIOS。

- 來源和目的地。這定義了要阻止或允許的特定 IP 地址或基於無類域間路由的地址範圍。

- 日誌。一些 ACL 設備會保留 ACL 識別的對象的日誌。

更高級的 ACL 條目可以根據某些 IP 數據包頭字段指定流量,例如區分服務代碼點、服務類型或 IP 優先級。

如何實現 ACL

要實施 ACL,網路管理員必須了解流入和流出網路的流量類型,以及他們試圖保護的資源類型。管理員應分層組織和管理不同類別的 IT 資產,並為用戶管理不同的權限。

標準 ACL 列表通常在其試圖保護的目的地附近實施。擴展訪問控制列表通常在靠近源的地方實現。可以使用訪問列表名稱而不是訪問列表編號來配置擴展 ACL。

用於在 Cisco 路由器上創建標準編號訪問控制列表的基本語法如下:

路由器 (config)# access-list (1300-1999) (permit | deny) source-addr (source-wildcard)

各個部分的含義如下:

- (1300-1999)指定 ACL IP 編號範圍。這會命名 ACL 並定義 ACL 的類型。1300-1999 使其成為標準 ACL。

- (permit | deny)指定允許或拒絕的數據包。

- Source-addr指定源 IP 地址。

- Source-wildcard指定通配符掩碼。

通配符掩碼告訴路由器 IP 地址的哪些位可供網路設備檢查並確定它是否與訪問列表匹配。

用戶可以在命令行中輸入上述配置代碼來創建訪問控制列表。供應商(包括 Oracle 和 IBM)的雲平台通常還提供在其用戶登錄門戶中創建訪問控制列表的選項。

在整個電腦系統中設置用戶權限可能很乏味,但有一些方法可以使腳本自動化。

訪問控制列表必鬚根據網路架構的不同進行不同的配置。這包括本地、實體網路和雲端網路之間的差異。學習雲端網路架構和網路管理的基礎知識。